Wie sicher ist die Cloud ohne Monitoring?

“300.000 Euro hat mich der Spaß gekostet und ein paar Projekte und Kunden gleich noch mit dazu.” Eigentlich hätte Konstantin K. nur mit einem alten Studienkollegen mal wieder auf ein Bier gehen und einen lustigen Abend verbringen wollen. Sein Gegenüber war aber alles andere als in Feierlaune. Ein Erpressungstrojaner hatte die IT-Systeme seines Unternehmens komplett aus der Spur geworfen und den Gründer gleich mit dazu.

Zuerst hatte Konstantin den Freund noch wortgewaltig bei seinen Schimpftiraden unterstützt, war dann aber immer nachdenklicher geworden. Denn seit kurzem liegt die gesamte IT seines Architekturbüros beim selben Cloud Provider, dessen Vorzüge und Sicherheitsstandards der Freund bei ihrem letzten Treffen noch in den höchsten Tönen gelobt hatte. Was ist da also passiert?

Schnell in die Cloud… und dann?

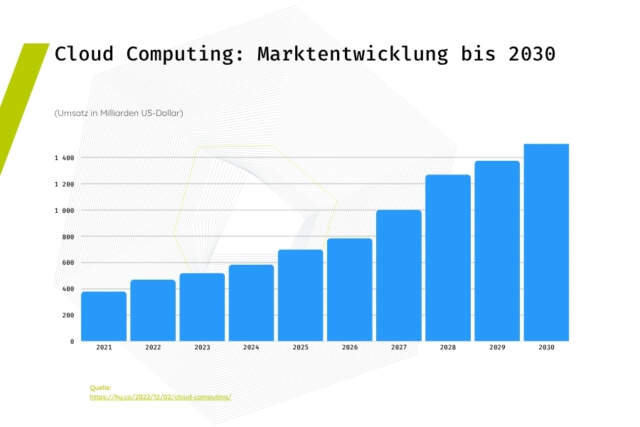

Konstantin und sein Kumpel haben im Zuge einer umfassenden Modernisierung ihre IT-Strukturen in die Cloud transferiert. Damit sind sie in bester Gesellschaft. Denn immer mehr Unternehmen nutzen bereits das umfassende Leistungsspektrum von Microsoft und Co. Und der Trend wird auf absehbare Zeit weiter anhalten, wie die Prognose zur Marktentwicklung im Cloud Segment bis 2030 unterstreicht. Nicht zuletzt aufgrund der ungebrochenen Nachfrage nach flexiblen und standortunabhängigen Lösungen zeigt die Wachstumskurve weiterhin steil nach oben.

Wie Konstantins Freund schmerzhaft feststellen musste, reichen die hohen Sicherheitsstandards der Cloud Provider alleine aber oft nicht aus, um Unternehmen effizient zu schützen. Vielmehr müssen diese auch selbst auf eine möglichst durchgehende Chain of Trust achten, die von den einzelnen Mitarbeitern bis zu den Cloud-Architekturen reicht. Sehen wir uns also ein wenig genauer an, welche Security Grundlagen Konstantin berücksichtigen sollte, damit ihn nicht dasselbe Schicksal ereilt wie seinen allzu arglosen Studienkollegen.

Sicher ist sicher: 5 Security Grundlagen für die Cloud

Zum Schutz ihrer Systeme und jener ihrer Kunden setzen führende Cloud-Anbieter auf modernste Technologien und permanente Weiterentwicklung. Für einen optimalen Schutz der betrieblichen Cloud-Infrastruktur ist darüber hinaus aber auch die Unterstützung durch einen fachkundigen IT-Administrator im jeweiligen Unternehmen erforderlich. Dieser sollte dabei insbesondere folgende 5 Security Grundlagen berücksichtigen:

1. Zugriffsrechte nur an Befugte vergeben

Nur befugte Personen dürfen Zugriff auf die Cloud-Architektur erhalten. Mit festgelegten Freigabeprozessen kann dieser Vorgang gut überwacht und nachvollzogen werden. Rollen und Zugriffsrechte – auch für externe Partner – sollten klar definiert und regelmäßig überprüft werden, um Sicherheitsrisiken durch den Faktor Mensch zu minimieren. Ein bewährter Ansatz dafür ist das Zero Trust-Modell, bei dem grundsätzlich jeder Zugriff unabhängig vom Standort oder der Identität verifiziert wird: „Vertraue niemandem, überprüfe alles“. So wird sichergestellt, dass nur autorisierte Nutzer mit sicheren Geräten Zugang erhalten, selbst innerhalb des eigenen Netzwerks.

2. Multi-Faktor-Authentifizierung (MFA) einrichten

MFA ist heute ein unverzichtbarer Sicherheitsstandard in der Cloud. Dabei reicht ein Passwort allein nicht mehr aus. Zusätzlich wird ein zweiter Faktor wie eine Authenticator-App, ein Sicherheitsschlüssel oder biometrische Daten verwendet. Besonders sicher ist die passwortlose Anmeldung, etwa per Smartphone oder Gesichtserkennung. Wichtig ist: MFA sollte unternehmensweit aktiviert und konsequent für alle Zugänge durchgesetzt werden – auch im Homeoffice und bei externen Partnern.

3. Daten klassifizieren

Legen Sie fest, welche Daten für die Cloud geeignet sind und vergeben Sie verschiedene Klassifizierungen, wie z.B. “intern”, “öffentlich” oder “vertraulich”. Auf dieser Basis können Daten entsprechend abgelegt und besser vor unbefugten Zugriffen geschützt werden.

4. Datentransfer verschlüsseln

Beim Thema Cloud Security hat Verschlüsselung eine besonders hohe Relevanz, da ein ortsunabhängiges Arbeiten auf sichere Art und Weise überhaupt erst durch die entsprechende Technologie möglich wird.

5. Provider umsichtig wählen

Gerade wenn es um die Sicherheit geht, sollte man nichts dem Zufall überlassen und auf etablierte Anbieter setzen. Als weltweit größter Entwickler von IT-Lösungen und führender Cloud Solution Provider ist Microsoft in dieser Hinsicht nach wie vor Branchenprimus. Microsoft-Kunden profitieren dementsprechend von einem unschlagbaren Leistungsspektrum aus einer Hand und höchsten Sicherheitsstandards. Von Client-Software über Office-Anwendungen und Kollaboration bis hin zu einer umfangreichen Richtlinien-Steuerung und darauf aufsetzende Erweiterungen (Automatisierung, BI, AI etc.) ist hier bereits alles inkludiert.

Auch wenn es jetzt im Nachhinein natürlich einen Mehraufwand bedeutet, ist für Konstantin klar, er wird die notwendigen Schutzmaßnahmen so rasch wie möglich umsetzen. Es nicht zu tun, wäre grob fahrlässig. Wenn er aber ein bereits abgeschlossen geglaubtes Projekt wieder in Gang setzt, will er diesmal alles richtig machen. Was kann er also noch tun, um die Sicherheit seiner Cloud-Lösung zu verbessern?

Transparenz durch Monitoring

Bei kritischen Workloads wünschen sich Unternehmen angemessene Transparenz über die Leistung und den Zustand der Anwendung. Der Markt hält dafür eine Reihe von Cloud Monitoring Tools bereit, wie beispielsweise den Azure Monitor. Damit erhalten Sie Einblick in den Zustand der Anwendungen in Form von

- Diagnoseprotokollen,

- Aktivitätsprotokollen, und

- Leistungskennzahlen.

Anhand dieser Benchmarks werden IT-Administratoren rasch auf Unregelmäßigkeiten in der Cloud aufmerksam und können in kritischen Situationen sofort eingreifen. Moderne Lösungen setzen dabei zunehmend auf künstliche Intelligenz: Sie erkennen verdächtige Muster oder Anomalien automatisch und schlagen in Echtzeit entsprechende Gegenmaßnahmen vor. Dienste wie Microsoft Copilot for Security oder andere automatisierte Security-Lösungen unterstützen dabei mit gezielten Handlungsempfehlungen, Analysen und automatischer Reaktion auf potenzielle Bedrohungen.

Backups und Wiederherstellung

Ein oft unterschätzter Aspekt der Cloud-Sicherheit ist eine konsequente Backup-Strategie. Selbst bei höchsten Sicherheitsstandards der Provider können Angriffe wie Ransomware oder Fehlkonfigurationen zu Datenverlust führen. Daher sollten regelmäßige, unveränderbare Backups außerhalb der produktiven Umgebung gespeichert werden. Ebenso wichtig: ein getesteter Disaster-Recovery-Plan, um im Ernstfall schnell und kontrolliert wieder arbeitsfähig zu sein.

Für Konstantin ist das natürlich gut zu wissen, aber eigentlich ist er ja Architekt und kein IT-Spezialist. Muss er also den Vorsatz, diesmal alles richtig machen zu wollen, gleich wieder verwerfen? Keine Angst, Konstantin, das musst du nicht.

Best Practice: Cloud-Monitoring mit corner4

Der Betrieb sicherer Cloud-Strukturen ist eine große Herausforderung. Selbst Betriebe mit eigener IT-Abteilung sind damit in Zeiten des anhaltenden Fachkräftemangels oft überfordert. Das notwendige Know-how wächst schließlich nicht auf Bäumen. Für die meisten Unternehmen empfiehlt sich daher die Betreuung durch einen erfahrenen IT-Dienstleister.

Wie so ein Monitoring durch externe Spezialisten erfolgreich abläuft, zeigt die Zusammenarbeit von Brückner Maschinenbau und corner4. Dank jahrelanger Projekterfahrung war unser Team in der Lage, die verwendeten Tools exakt auf die spezifischen Anforderungen des Kunden abzustimmen und ihn auf seiner Reise von OnPrem-Systemen in die Cloud zu begleiten. Wir kümmern uns um ein lückenloses Monitoring, reagieren rasch auf etwaige Bedrohungen und erweitern je nach Bedarf flexibel unsere Leistungen. Für das Reporting und die Logfile-Analyse setzen wir ebenfalls auf einen Mix bewährter Tools. Ein Teil dieser Tools kommt direkt aus dem Standard-Werkzeugkasten von Microsoft 365 und Azure, ein anderer von Drittanbietern und für bestimmte Fälle haben wir bei corner4 selbst geeignete Lösungen entwickelt.

Fazit: Eine sichere Cloud braucht professionelles Monitoring

Cloud-Umgebungen wie Microsoft Azure sind für Unternehmen ein bewährter Weg, ihr Business mit einer leistungsstarken IT nachhaltig zu fördern und die Zusammenarbeit zwischen Mitarbeitern, Kunden und Partnern effizient zu gestalten. Ein wirklich gewinnbringender Einsatz der Cloud setzt jedoch die Einhaltung gewisser Security Standards voraus. Denn zu jeder erfolgreichen Cloud-Strategie gehört immer auch ein professionelles internes Monitoring.